Karena tidak puas dengan hasil report pada post sebelumnya dimana report tersebut dinyatakan out of scope, akhirnya saya penasaran dan putuskan untuk mencoba mencari bug atau vulnerability pada subdomain bri.co.id.

Langkah awal yang saya lakukan saat itu adalah mencari subdomain dengan bantuan tools Sublist3r, dan setelah beberapa subdomain terkumpul saya coba cek kira-kira subdomain mana nih yang dirasa memiliki sebuah celah.Setelah muter-muter tujuh keliling di beberapa aplikasi milik BRI akhirnya saya menemukan beberapa celah seperti berikut:

1. Google API Key disclosure

Celah ini memungkinkan attacker untuk menggunakan API Key google yang telah disubscribe oleh perusahaan tersebut biasanya API Key ini digunakan untuk mengakses google maps (direction, photo, dll) sebenarnya untuk fitur ini ada yang gratis dan ada juga yang musti berbayar, untuk detail mengenai Google API Key bisa dibaca disini biar tidak salah faham.

Saya menemukan celah ini ketika tidak sengaja melihat source code dari sebuah website dan tiba-tiba menemukan hal berikut:

setelah saya coba mencari refferensi ditempat lain saya menemukan sebuah report di salah satu website Hackerone, dimana report tersebut menginformasikan bahwa celah tersebut bisa dikatakan critical. saya coba validasi apakah APIKey tersebut termasuk ke fasilitas premium atau hanya yang gratis saja, saya lakukan hal tersebut menggunakan refferensi dari github berikut. Dari percobaan tersebut diketahui bahwa APIKey yang digunakan termasuk ke golongan premium.

berikut harga yang harus dibayar apabila ingin menggunakan fitur premium dari APIkey tersbeut.

Dan tanpa pikir lama saya langsung coba hubungi lagi email yang pernah saya kirimi report beberapa bulan kebelakang untuk melaporkan celah ini, namun sampai saat postingan ini dibuat email saya tidak ada balasan.

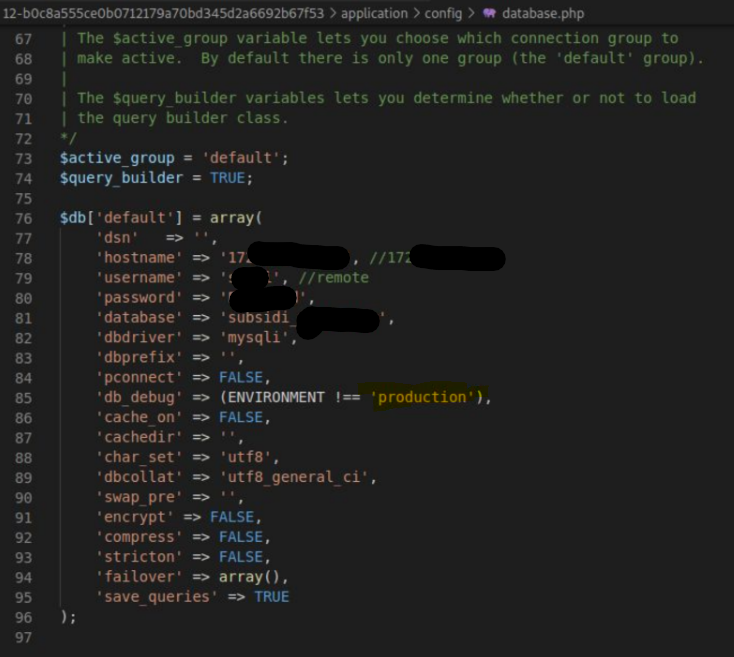

2. GIT Source Code Exposure

beberapa hari setelah melaporkan celah APIKey saya masih penasaran dengan subdomain di bri.co.id, akhirnya setelah muter-muter lagi saya menemukan sebuah celah yang dimana celah ini memungkinkan attacker untuk dapat melihat dan mengetahui isi source code dari sebuah aplikasi, dikarenakan .git dari sebuah aplikasi tersbeut bisa diakses, cara paling gampang mengeceknya adalah dengan menggunakan curl

kemudian setelah dinyatakan valid bisa dilakukan proses dumper menggunakan sebuah tools bernama GitDumper, setelah itu baru didapati output seperti berikut dimana pada masing-masing folder ini berisi informasi apasaja yang telah dipush oleh progammer.